APIs sind für 57 % des gesamten Internetverkehrs verantwortlich – und damit ein Hauptziel für Cyberangriffe. API Gateways schützen als Vermittler zwischen Clients und Microservices sensible Daten. Doch wie kannst Du Dein API Gateway wirklich sicher machen? Hier sind die wichtigsten Maßnahmen:

- OAuth 2.0 und OpenID Connect: Schütze Daten mit moderner Authentifizierung und spezifischen Berechtigungen.

- Verschlüsselung: Nutze HTTPS und TLS (mind. 1.2) für sichere Datenübertragung und speichere sensible Daten verschlüsselt.

- Regelmäßige Audits: Überprüfe APIs halbjährlich oder häufiger auf Schwachstellen.

- Zugriffskontrollen: Implementiere das Prinzip der minimalen Berechtigung mit RBAC und ABAC.

- Monitoring & Logging: Überwache API-Aktivitäten in Echtzeit, um Bedrohungen früh zu erkennen.

- Rate Limits: Begrenze API-Aufrufe, um Missbrauch und Überlastung zu verhindern.

- Web Application Firewall (WAF): Blockiere schädlichen Traffic, bevor er Dein System erreicht.

Quick Facts:

- 41 % der Unternehmen hatten API-Sicherheitsvorfälle.

- DSGVO-konforme Verschlüsselung kann Strafen vermeiden.

- Rate Limiting reduziert Serverlast um bis zu 40 %.

Diese Maßnahmen schützen nicht nur Daten, sondern stärken auch das Vertrauen Deiner Nutzer. Lies weiter, um zu erfahren, wie Du jedes dieser Elemente umsetzen kannst.

API-Gateway-Sicherheit leicht gemacht!

1. OAuth 2.0 und OpenID Connect für die Authentifizierung nutzen

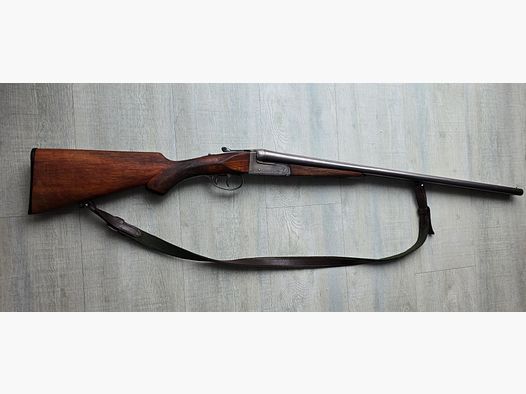

OAuth 2.0 und OpenID Connect sind ein starkes Duo, wenn es darum geht, sensible Nutzerdaten sicher zu verwalten – ein entscheidender Punkt für Gunfinder, wo täglich solche Daten verarbeitet werden. Während OAuth 2.0 den Zugriff auf Ressourcen autorisiert, sorgt OpenID Connect dafür, die Identität der Nutzer zu bestätigen. Gemeinsam decken sie also zwei zentrale Aspekte der Sicherheit ab.

Was ist der Unterschied zwischen OAuth 2.0 und OpenID Connect?

Der Unterschied liegt in ihrer Funktion: OAuth 2.0 legt fest, worauf eine Anwendung zugreifen darf, während OpenID Connect klärt, wer die Anwendung tatsächlich nutzt. Mit dieser Kombination kannst Du sicherstellen, dass sowohl die Zugriffsrechte als auch die Identität der Nutzer präzise geprüft werden.

So funktioniert die Implementierung im API Gateway

Ein API Gateway kann als zentrale Instanz zur Überprüfung von JWT-Tokens dienen. Hier wird anhand der definierten Scopes entschieden, auf welche Ressourcen zugegriffen werden darf. Die enthaltenen Claims im Token werden dann an die Backend-Services weitergeleitet, damit diese die benötigten Informationen erhalten.

Statt pauschale Zugriffsrechte zu vergeben, solltest Du spezifische OAuth-Scopes nutzen. In einer Microservices-Architektur kann jeder Service eigene Client-Credentials besitzen. Über den OAuth 2.0 Client Credentials Flow authentifiziert sich jeder Service mit genau den Berechtigungen, die er benötigt – nicht mehr und nicht weniger.

Zusätzliche Sicherheitsmaßnahmen

Für eine höhere Sicherheit kannst Du folgende Maßnahmen ergreifen:

- mTLS (mutual TLS): Starke Authentifizierung zwischen Client und Server.

- Token Binding: Schutz vor Token-Diebstahl.

- Regelmäßige Rotation von Client-Secrets: Reduziert die Angriffsfläche.

- Rate Limiting: Blockiert Brute-Force-Angriffe.

Außerdem solltest Du sicherstellen, dass alle relevanten Token-Attribute wie Signatur, Ablaufzeit und Claims geprüft werden. Begrenze die Scopes auf das absolut Notwendige und speichere die Client-Credentials in geschützten Umgebungen. Diese Maßnahmen helfen Dir, eine sichere und verlässliche Lösung für Authentifizierung und Autorisierung in Deinem API Gateway zu schaffen.

2. Daten bei der Übertragung und Speicherung verschlüsseln

Während die Authentifizierung mit OAuth und OpenID Connect den Zugriff schützt, sorgt die Verschlüsselung dafür, dass die Daten sowohl bei der Übertragung als auch bei der Speicherung sicher und intakt bleiben. Sie ist ein zentraler Baustein, um die Anforderungen der DSGVO zu erfüllen. Hier erfährst Du, wie Du Sicherheitsstandards bei der Datenübertragung und -speicherung umsetzen kannst.

Verschlüsselung bei der Datenübertragung

Die Nutzung von HTTPS ist ein Muss, um Datenübertragungen abzusichern. Durch den Einsatz von TLS (Transport Layer Security) werden Daten verschlüsselt, sodass Abhörversuche und Man-in-the-Middle-Angriffe verhindert werden.

Stelle sicher, dass mindestens TLS 1.2 verwendet wird. Moderne WebSocket- und HTTP-APIs unterstützen ausschließlich TLS 1.2, was bereits ein hohes Sicherheitsniveau bietet. API Gateways können so konfiguriert werden, dass sie TLS für alle ein- und ausgehenden Verbindungen erzwingen, um eine durchgängige Verschlüsselung zu gewährleisten.

Verschlüsselung gespeicherter Daten

Wenn sensible Daten in Datenbanken abgelegt werden, ist die Verschlüsselung besonders in Deutschland von großer Bedeutung. Die DSGVO fordert explizit Maßnahmen wie Datenschutz durch Technikgestaltung und datenschutzfreundliche Voreinstellungen, um personenbezogene Daten zu schützen.

"GDPR does not specifically mandate any particular level of encryption or any other specific technical standard because they may become obsolete quickly due to technological change." - Rupert Brown, CTO und Gründer von Evidology Systems

Die Verschlüsselung wird in der DSGVO als ein wichtiges Mittel hervorgehoben. Unternehmen können sogar von der Benachrichtigungspflicht bei Datenschutzverletzungen befreit werden, wenn die betroffenen Daten verschlüsselt und die Schlüssel nicht kompromittiert wurden.

Moderne Verschlüsselungsalgorithmen und Schlüsselverwaltung

Setze auf moderne und starke Verschlüsselungsalgorithmen. Bei der Entscheidung zwischen symmetrischer und asymmetrischer Verschlüsselung gilt: Symmetrische Verfahren sind schneller, während asymmetrische Verfahren durch ihr öffentlich-privates Schlüsselpaar als sicherer angesehen werden.

End-to-End-Verschlüsselung ist unverzichtbar, um sicherzustellen, dass Daten nur am Ziel entschlüsselt werden können. Die Sicherheit hängt aber maßgeblich von der Verwaltung der Verschlüsselungsschlüssel ab.

"Ultimately, the security of information protected by cryptography directly depends on the strength of the keys, the effectiveness of cryptographic mechanisms and protocols associated with the keys, and the protection provided to the keys." - NIST SP 800-57 part 1, rev. 5

Für die Schlüsselspeicherung bieten Hardware Security Modules (HSMs) die sicherste Option. Vermeide hartcodierte Schlüssel im Quellcode oder in Konfigurationsdateien. Stattdessen sollten Key Management Systems (KMS) genutzt werden, um Schlüssel automatisch zu generieren, zu sichern, zu rotieren und zu löschen.

DSGVO-Compliance durch Verschlüsselung

Für Unternehmen in Deutschland, wie beispielsweise Gunfinder, ist die Einhaltung der DSGVO unumgänglich. Verstöße können Bußgelder von bis zu 20 Millionen Euro oder 4 % des globalen Jahresumsatzes nach sich ziehen.

Eine Datenschutz-Folgenabschätzung (DSFA) hilft dabei, zu bewerten, ob und in welchem Umfang Verschlüsselung für bestimmte Datenverarbeitungen angebracht ist. Dokumentiere alle Verschlüsselungsmaßnahmen, einschließlich der eingesetzten Algorithmen, der Schlüsselverwaltung und der Gründe für die Verschlüsselung bestimmter Datentypen.

3. Regelmäßige Sicherheitsaudits und Updates durchführen

Regelmäßige Sicherheitsaudits sind ein entscheidender Baustein, um Dein API Gateway sicher zu halten. Angesichts der Tatsache, dass 84 % der Unternehmen im letzten Jahr mindestens eine API-Sicherheitsverletzung meldeten – ein deutlicher Anstieg gegenüber 78 % im Jahr 2023 – ist dies wichtiger denn je. Gleichzeitig stiegen die globalen Kosten für Datenschutzverletzungen auf 4,88 Millionen USD im Jahr 2024. Solche Audits ergänzen die Verschlüsselung und schaffen eine solide Basis für eine umfassende API-Sicherheitsstrategie.

Wie oft sollten Audits durchgeführt werden?

Die Häufigkeit der Audits hängt stark vom Risikoprofil Deiner APIs ab. Unternehmen wie Gunfinder, die sensible Kundendaten verarbeiten, sollten mindestens halbjährlich oder sogar häufiger Audits durchführen. Für APIs mit hohem Risiko sind vierteljährliche Audits sinnvoll, während mittelriskante APIs halbjährlich und gering riskante APIs jährlich überprüft werden können. Bei wesentlichen Änderungen an der API sollten zusätzliche Audits eingeplant werden. In dynamischen Umgebungen wie Microservices sind wöchentliche oder monatliche Scans oft notwendig, um auf dem neuesten Stand zu bleiben.

Der Ablauf eines Audit-Prozesses

Ein gutes Sicherheitsaudit folgt einem klaren und strukturierten Prozess. Zunächst werden der Umfang und die Ziele definiert, gefolgt von der Identifikation der zu prüfenden APIs und potenzieller Bedrohungen. Dabei ist es wichtig, alle relevanten Architektur- und Bedrohungsinformationen zu sammeln und die vorhandene Dokumentation genau zu prüfen. Wie bei der Integration von Identity Providern ist hier eine konsequente Überprüfung der Schlüssel zum Erfolg. Der Audit-Prozess kombiniert automatisierte Scans mit manuellen Penetrationstests, um Schwachstellen effektiv aufzudecken.

Die richtigen Tools für den Job

Moderne Tools spielen eine zentrale Rolle bei der Durchführung von Audits. SAST (Static Application Security Testing) analysiert den Quellcode, während DAST (Dynamic Application Security Testing) laufende API-Tests ermöglicht. Besonders effektiv ist die Integration von Sicherheitsprüfungen in CI/CD-Pipelines, um Sicherheitsprobleme frühzeitig zu erkennen. Aktuell führen jedoch nur 13 % der Unternehmen Echtzeit-Tests ihrer APIs durch – ein Rückgang von 18 % gegenüber dem Jahr 2023.

Schwachstellen beheben und überwachen

Nach der Entdeckung von Schwachstellen ist ein systematischer Ansatz zur Behebung entscheidend. Strukturierte Workflows helfen dabei, Probleme effizient zu lösen. Gleichzeitig sollte die API-Aktivität kontinuierlich überwacht werden, um verdächtiges Verhalten frühzeitig zu erkennen. Alle Maßnahmen sollten dokumentiert und durch Re-Audits überprüft werden, um sicherzustellen, dass die Schwachstellen tatsächlich behoben wurden. Diese Investitionen zahlen sich aus: 57 % der Unternehmen berichteten in den letzten zwei Jahren von API-bezogenen Sicherheitsverletzungen. Mit proaktiven Sicherheitsmaßnahmen lassen sich solche Risiken deutlich minimieren und langfristig Kosten einsparen.

4. Detaillierte Zugriffskontrollregeln konfigurieren

Nachdem Authentifizierung und Verschlüsselung abgedeckt wurden, liegt der nächste Schwerpunkt auf der präzisen Steuerung von Zugriffsrechten. Diese ist der Kern einer sicheren API-Gateway-Architektur. Gut durchdachte Regeln verhindern unerwünschte Zugriffe und sind besonders wichtig für Plattformen wie Gunfinder, die mit sensiblen Daten arbeiten.

Das Prinzip der minimalen Berechtigung anwenden

Ein bewährtes Sicherheitsprinzept ist es, Nutzern und Systemen nur die Rechte zuzuweisen, die sie unbedingt benötigen, um ihre Aufgaben zu erledigen. Dieses Vorgehen reduziert die Angriffsfläche und minimiert das Risiko von Datenlecks. Ein Beispiel: Ein Käufer auf Gunfinder benötigt lediglich Lesezugriff auf Produktdaten und Schreibzugriff für Bestellungen. Zugriff auf Verkäufer-APIs oder administrative Funktionen ist für ihn nicht notwendig.

RBAC und ABAC sinnvoll nutzen

Strategien wie Role-Based Access Control (RBAC) und Attribute-Based Access Control (ABAC) ermöglichen eine feingranulare Steuerung der Berechtigungen. RBAC definiert Zugriffsrechte basierend auf Rollen wie „Käufer“, „Verkäufer“ oder „Administrator“. ABAC geht einen Schritt weiter und berücksichtigt zusätzliche Attribute wie Standort, Tageszeit oder Gerätetyp. So stellt RBAC sicher, dass jeder Nutzer nur auf die Daten zugreifen kann, die für seine Rolle relevant sind. Automatisierungen wie SCIM-Synchronisation und Just-in-Time-Zugriffsworkflows machen diese Ansätze noch effizienter.

Allow-Listen statt Block-Listen nutzen

Block-Listen, die nur bestimmte Zugriffe verbieten, sind häufig fehleranfällig. Eine sicherere Alternative sind Allow-Listen, bei denen ausschließlich explizit freigegebene Endpunkte zugänglich sind. Dadurch wird sichergestellt, dass nur die beabsichtigten Zielgruppen Zugriff auf bestimmte APIs haben und unautorisierte Zugriffe effektiv verhindert werden.

Typische Fehler vermeiden

Zu großzügige Zugriffsrechte und das Fehlen feingranularer Kontrollen auf API-Ebene gehören zu den häufigsten Schwachstellen. Ein weiterer kritischer Fehler ist die Kombination unterschiedlicher Authentifizierungsmethoden mit variierenden Sicherheitsstufen für dieselbe Ressource. Solche Inkonsistenzen können gravierende Sicherheitslücken schaffen.

Regelmäßige Pflege und Überprüfung

Zugriffskontrollregeln sind keine einmalige Angelegenheit. Sie müssen regelmäßig überprüft und an aktuelle Anforderungen angepasst werden. Veraltete Berechtigungen, inaktive Nutzerkonten oder geänderte Rollenanforderungen können schnell zu Sicherheitsrisiken werden. Auch die Validierung eingehender JWTs sollte konsequent erfolgen, selbst wenn diese bereits vom Gateway transformiert wurden.

5. API-Aktivitäten überwachen und Sicherheitsereignisse protokollieren

Nachdem Du die Zugriffskontrollregeln eingerichtet hast, ist die Überwachung Deines API-Gateways der nächste entscheidende Schritt. Monitoring und Logging gehen dabei Hand in Hand, um Bedrohungen frühzeitig zu erkennen und schnell darauf reagieren zu können. Für Plattformen wie Gunfinder, die täglich tausende API-Aufrufe verarbeiten, ist diese Art der Überwachung unverzichtbar. Schauen wir uns an, welche Metriken und Logdetails Dir helfen können, potenzielle Gefahren rechtzeitig zu identifizieren.

Warum kontinuierliche Überwachung wichtig ist

API-Monitoring ist der Schlüssel, um die Performance, Verfügbarkeit und Sicherheit Deiner APIs im Blick zu behalten. Es hilft, Fehler, Latenzzeiten und Sicherheitslücken zu entdecken, bevor sie zu echten Problemen werden. Angesichts der Tatsache, dass 83 % des gesamten Web-Traffics über APIs abgewickelt werden, ist eine durchgehende Überwachung keine Option, sondern ein Muss.

"Du kannst deine APIs auch mit umfassendem Logging und Echtzeit-Monitoring absichern. Beide arbeiten zusammen, um Organisationen eine ganzheitliche Verteidigung gegen Bedrohungen zu bieten." – Wiz

Welche Metriken und Logs Du erfassen solltest

API-Gateways bieten integrierte Tools, um API-Aufrufe und -Antworten zu überwachen, aufzuzeichnen und zu analysieren. Eine gründliche Protokollierung sollte folgende Daten umfassen: Anfrage- und Antwortinformationen, Benutzeridentitäten, IP-Adressen, Zeitstempel und Fehlermeldungen. Diese Logs dienen nicht nur als Archiv, sondern helfen auch dabei, Nutzungsmuster zu analysieren und Schwachstellen aufzudecken.

Auffällige Aktivitäten erkennen

Echtzeit-Überwachung macht es möglich, ungewöhnliche Muster oder verdächtige Aktivitäten wie plötzliche Traffic-Spitzen oder unübliche API-Aufrufe zu erkennen. Warnsignale können sein:

- Übermäßig häufige Anfragen

- Nicht authentifizierte Zugriffsversuche

- Bösartige Payloads oder Injection-Versuche

- Hohe Fehlerraten

"Nur weil deine API-Sicherheit nicht kompromittiert wurde, bedeutet das nicht, dass alles in Ordnung ist. Du solltest Metriken sammeln und die Nutzung deiner API protokollieren, um unerwünschtes Verhalten zu erkennen." – Michał Trojanowski, Product Marketing Engineer bei Curity

Integration mit Identity Providern

Die Anbindung an Identity Provider verschafft Dir einen zentralen Überblick über Benutzeridentitäten und Berechtigungen. ITDR-Lösungen (Identity Threat Detection and Response) überwachen kontinuierlich Benutzeraktivitäten, erkennen auffälliges Verhalten und alarmieren Sicherheitsteams bei verdächtigen Vorgängen. Diese Integration ermöglicht auch automatisierte Reaktionen, wie das Blockieren von IPs oder Tokens nach fehlgeschlagenen Authentifizierungsversuchen.

Praktische Tipps für die Umsetzung

- Richte Alarme für kritische Metriken ein.

- Sammle Log-Daten aus verschiedenen Quellen, um rund um die Uhr Transparenz zu gewährleisten.

- Achte auf ungewöhnliche Anfragen, wie das Iterieren über IDs, unerwartete Header oder Daten sowie Kunden, die versuchen, Rate Limits zu umgehen.

Beispiele für reale Bedrohungen

Im Dezember 2024 wurde bekannt, dass chinesische Hacker Daten von US-Regierungsarbeitsplätzen gestohlen hatten. Der Angriff erfolgte über einen kompromittierten API-Schlüssel des Cybersecurity-Anbieters BeyondTrust. Solche Angriffe sind teuer: Allein in den USA könnten API-Angriffe in diesem Jahrzehnt Schäden von 506 Milliarden US-Dollar verursachen.

Automatisierte Reaktionen als Schutzmaßnahme

Moderne Monitoring-Systeme bieten automatisierte Reaktionen auf Sicherheitsvorfälle. Dazu gehören das Blockieren von IPs oder Tokens, die Benachrichtigung von SOC-Teams (Security Operations Center) oder das Umleiten von Traffic zu Honeypots. Diese Automatisierung reduziert die Reaktionszeit erheblich – von durchschnittlich 48 Minuten auf nur 51 Sekunden.

sbb-itb-1cfd233

6. Rate Limits anwenden, um API-Missbrauch zu verhindern

Nach dem Monitoring und Logging sind Rate Limits ein entscheidender Schritt, um Dein API-Gateway vor Missbrauch und Überlastung zu schützen. Wie bereits erwähnt, hilft Rate Limiting dabei, schädlichen Traffic frühzeitig einzuschränken. Es legt fest, wie oft eine API innerhalb eines bestimmten Zeitraums aufgerufen werden darf. Für Plattformen wie Gunfinder, die täglich mit hohem API-Verkehr konfrontiert sind, ist diese Maßnahme unverzichtbar.

Wie DataDome es beschreibt:

"API rate limiting is, in a nutshell, limiting access for people (and bots) to access the API based on the rules/policies set by the API's operator or owner".

Die Balance zwischen Sicherheit und Nutzerfreundlichkeit

Ein gutes Rate Limiting muss Sicherheit und Nutzererlebnis in Einklang bringen. Zu strenge Limits könnten legitime Nutzer behindern, während zu lockere Einstellungen Angreifern Tür und Tor öffnen. Die Herausforderung besteht darin, die Limits so zu konfigurieren, dass sie Fehlalarme minimieren, aber dennoch effektiv gegen bösartige Aktivitäten schützen.

Überblick über Rate-Limiting-Algorithmen

Die Wahl des richtigen Algorithmus hängt von Deinen Anforderungen ab. Hier sind einige gängige Optionen:

| Algorithmus | Geeignet für | Hauptmerkmale | Zu beachten |

|---|---|---|---|

| Fixed Window | Einfache Implementierungen | Setzt Zähler in festen Zeitintervallen zurück | Kann Traffic-Spitzen an Grenzen verursachen |

| Sliding Window | Gleichmäßigen Traffic | Verwendet ein rollendes Zeitfenster | Vermeidet Spitzen, ist aber komplexer |

| Leaky Bucket | Stabile Anfrageverarbeitung | Verarbeitet Anfragen mit gleichmäßiger Rate | Ideal für konstante Traffic-Muster |

| Token Bucket | Variable Traffic-Muster | Füllt Tokens über die Zeit für Anfragen auf | Gut für plötzliche Traffic-Spitzen |

Praktische Umsetzung von Rate Limits

Mit dynamischem Rate Limiting kannst Du die Serverlast während Spitzenzeiten um bis zu 40 % reduzieren, ohne die Verfügbarkeit zu gefährden. Diese Technik passt die Limits in Echtzeit an Faktoren wie Serverlast, Traffic und Systemleistung an. Eine effektive Strategie kombiniert Key-Level Rate Limiting – das die Nutzung pro API-Schlüssel kontrolliert – mit Resource-Based Rate Limiting, das stark frequentierte Endpunkte schützt.

Transparente Kommunikation

Eine klare Kommunikation der Rate-Limiting-Richtlinien ist essenziell, um die Nutzererfahrung nicht zu beeinträchtigen. Deine API-Dokumentation sollte die Limits für jeden Endpunkt und die Konsequenzen bei deren Überschreitung klar darlegen. Nutze Rate Limit Headers, um den verbleibenden Spielraum (z. B. verbleibende Anfragen) anzuzeigen. Bei Überschreitungen sollten ein HTTP-Statuscode 429 mit einer verständlichen Fehlermeldung sowie Retry-After-Header zurückgegeben werden. Diese Transparenz ergänzt die technischen Maßnahmen und erleichtert die Nutzerkommunikation.

Monitoring und Anpassung

Überwache regelmäßig die Traffic-Muster Deiner API sowie wichtige Metriken wie Anfragen pro Sekunde, Rate-Limit-Treffer und 429-Fehler. Richte Alarme für Schwellenwertüberschreitungen ein und passe die Limits entsprechend an. So stellst Du sicher, dass Deine Schutzmaßnahmen mit dem Wachstum Deiner API Schritt halten.

Die wachsende Bedrohungslage

Die Bedeutung von Rate Limiting wird weiter zunehmen, da Angriffe bis 2030 um 996 % steigen könnten. Eine durchdachte Rate-Limiting-Strategie ist daher ein zentraler Bestandteil einer umfassenden API-Sicherheitsarchitektur. Sie bildet die erste Verteidigungslinie und schafft eine solide Basis für zusätzliche Schutzmaßnahmen wie eine Web Application Firewall.

7. Web Application Firewall-Schutz implementieren

Neben Rate Limits ist eine Web Application Firewall (WAF) ein entscheidender Baustein für die Sicherheit Deiner API. Eine WAF dient als zusätzliche Schutzschicht, die schädlichen Datenverkehr abfängt, bevor er überhaupt Dein API-Gateway erreicht. Da APIs zunehmend ins Visier von Angriffen geraten – immerhin entfallen 70 % der App-Anfragen auf automatisierte API-Requests – ist dieser Schutz unverzichtbar. Der nächste Schritt besteht darin, die WAF so zu konfigurieren, dass sie typische Angriffsvektoren gezielt abwehrt.

Die richtige Positionierung der WAF

Die WAF sollte direkt vor Deinem API-Gateway platziert werden. So wird sichergestellt, dass jede eingehende Anfrage geprüft und bereinigt wird, bevor sie die Server erreicht. Diese strategische Positionierung ermöglicht der WAF, eingehende HTTP(S)-Anfragen zu analysieren und als Filter für Web- und API-Traffic auf Anwendungsebene zu fungieren.

"WAFs play a critical role in API security, serving as an essential component of a multi-layered defense strategy. By detecting and mitigating a wide range of threats in real-time, WAFs help safeguard APIs, protect business-critical sensitive data, and ensure the integrity of online services."

José Carlos Chávez, Security Software Engineer @ Okta, OWASP Coraza co-leader

Schutz vor aktuellen Bedrohungen

Die Bedrohungslage für APIs verschärft sich stetig: 53 % der Unternehmen berichten von mindestens drei API-Angriffen pro Monat. Besonders im Einzelhandel stiegen Bot-Angriffe in der zweiten Hälfte 2023 um 50 % an. Eine WAF erkennt diese Bedrohungen und blockiert sie, indem sie bekannte Angriffsmuster wie SQL Injection und Cross-Site Scripting identifiziert und unbefugten Zugriff verhindert.

Praktische Einrichtung und bewährte Methoden

Beginne mit dem Erkennungsmodus, um Traffic-Muster zu analysieren und False Positives zu minimieren, bevor Du Anfragen blockierst. Passe die Regeln der WAF so an, dass sie die OWASP Top 10 Risiken abdecken und ratenbasierte Schutzmaßnahmen gegen DDoS-Angriffe bieten.

Ein Beispiel: Im Juni 2024 zeigte Cloudlytics, wie die Kombination von AWS API Gateway und AWS WAF eine starke Verteidigung gegen Bedrohungen ermöglicht. Die SQL Injection-Regel von AWS WAF überprüft eingehende Anfragen automatisch auf schädliche Muster, während ratenbasierte Regeln den Datenverkehr von einzelnen IP-Adressen begrenzen, um DDoS-Angriffe zu verhindern. Diese Konfiguration ergänzt die Funktionen Deines API-Gateways perfekt.

Ergänzende Sicherheitsarchitektur

WAFs und API-Gateways arbeiten Hand in Hand, um umfassenden Schutz zu gewährleisten:

| Funktion | API Gateway | WAF |

|---|---|---|

| Authentifizierung & Autorisierung | Ja | Nein |

| Rate Limiting | Ja | Nein |

| Traffic Management | Ja | Nein |

| Signatur-basierter Schutz | Ja | Ja |

| Web-Exploit-Schutz | Nein | Ja |

| Input-Validierung | Nein | Ja |

| Bot-Erkennung | Begrenzt | Ja |

Während API-Gateways in erster Linie reaktiv arbeiten und auf registrierte APIs beschränkt sind, bieten WAFs einen breiteren Schutz.

Regelmäßige Wartung und Überwachung

Halte Deine WAF-Regeln stets aktuell, um neuen Bedrohungen gerecht zu werden. Verbinde die WAF-Logs mit einem SIEM-System, um ungewöhnliche Traffic-Muster zu erkennen. Zudem solltest Du regelmäßige Gesundheitschecks der WAF durchführen.

Die Integration einer WAF in eine mehrschichtige Sicherheitsstrategie schafft ein starkes Verteidigungsnetz, das Deine APIs und Nutzer vor den wachsenden Herausforderungen im Bereich der Cybersicherheit schützt.

Fazit

Die Sicherheit von API-Gateways ist heute unverzichtbar. Mit 57 % des gesamten Internetverkehrs, der über APIs abgewickelt wird, zeigt sich, wie zentral der Schutz dieser Schnittstellen ist. Ein alarmierendes Beispiel: In Indien stiegen API-Angriffe im dritten Quartal 2024 um über 3.000 % im Vergleich zum Vorjahr, was 271 Millionen Angriffen in nur drei Monaten entspricht.

Für Unternehmen wie Gunfinder, die täglich sensible Daten verarbeiten, sind robuste Sicherheitsmaßnahmen ein absolutes Muss. Technologien wie OAuth 2.0, Verschlüsselung, granulare Zugriffskontrollen und Web Application Firewalls schaffen mehrere Schutzschichten, die sowohl Vertraulichkeit als auch Integrität der Daten gewährleisten. Diese Maßnahmen stärken die gesamte Infrastruktur und bieten ein hohes Maß an Schutz – ein Punkt, der auch von Experten hervorgehoben wird.

Misbah Thevarmannil erklärt hierzu:

"API security is an essential aspect of modern API security software architecture. It provides a brilliant way for different applications to communicate with each other."

API-Gateways reduzieren die Angriffsfläche erheblich und schützen Backend-Services vor Bedrohungen wie SQL-Injection oder Cross-Site-Scripting. Für Gunfinder bedeutet das: Sichere Kommunikation zwischen Frontend und Backend, Einhaltung von Datenschutzvorgaben wie der DSGVO und ein effektiver Schutz vor Angriffen. Gleichzeitig verhindern sie, dass unentdeckte Schwachstellen – von denen 30 % oft lange ungepatcht bleiben – zu einem Einfallstor für Angriffe wie Bot-Aktivitäten oder DDoS-Attacken werden.

Die Investition in API-Gateway-Sicherheit ist also nicht nur eine präventive Maßnahme, sondern auch ein Weg, das Vertrauen der Nutzer zu stärken. Sichere Transaktionen und die Einhaltung regulatorischer Vorgaben schaffen eine stabile Basis für langfristigen Erfolg.

Die vorgestellten Sicherheitspraktiken – von Authentifizierung über Verschlüsselung bis hin zur kontinuierlichen Überwachung – wirken zusammen wie ein mehrschichtiges Schutzsystem. Jede dieser Maßnahmen trägt dazu bei, dass Deine API-Infrastruktur nicht nur sicher, sondern auch leistungsfähig bleibt, selbst angesichts wachsender Cyber-Bedrohungen.

FAQs

Warum ist Verschlüsselung wichtig für die Sicherheit von API-Gateways und wie setzt man sie richtig um?

Warum ist Verschlüsselung für API-Gateways wichtig?

Verschlüsselung spielt eine zentrale Rolle, wenn es darum geht, die Sicherheit von API-Gateways zu gewährleisten. Sie sorgt dafür, dass die Daten, die zwischen dem API-Client und dem API-Endpunkt ausgetauscht werden, sowohl vertraulich als auch unverändert bleiben. Besonders Transport Layer Security (TLS) ist hier entscheidend, da es verhindert, dass sensible Informationen wie Passwörter oder API-Schlüssel in die falschen Hände geraten oder manipuliert werden können.

Wie kann Verschlüsselung effektiv umgesetzt werden?

- HTTPS nutzen: Jede API-Anfrage sollte ausschließlich über HTTPS erfolgen. Das stellt sicher, dass die Datenübertragung verschlüsselt ist.

- Starke Authentifizierung und Autorisierung: Ein solides Modell für Authentifizierung und Autorisierung hilft, den Zugriff auf die API zu regulieren und unbefugte Zugriffe zu verhindern.

- Regelmäßige Sicherheitsprüfungen: Protokolle sollten regelmäßig aktualisiert und überprüft werden, um neuen Sicherheitsbedrohungen entgegenzuwirken und eine langfristige Absicherung zu gewährleisten.

Mit diesen Maßnahmen bleibt die Kommunikation über API-Gateways sicher und geschützt.

Wie können Unternehmen sicherstellen, dass ihre API-Gateways DSGVO-konform sind?

Sicherstellung der DSGVO-Konformität eines API-Gateways

Um ein API-Gateway DSGVO-konform zu gestalten, ist es entscheidend, klare Verantwortlichkeiten zu definieren. Dabei spielen zwei Rollen eine zentrale Rolle: der Datenverantwortliche, der über die Verarbeitung personenbezogener Daten entscheidet, und der Datenverarbeiter, der diese Verarbeitung im Auftrag des Verantwortlichen durchführt. Besonders bei der Nutzung von Cloud-Diensten können beide Rollen gleichzeitig auftreten, was eine klare Abgrenzung und Dokumentation umso wichtiger macht.

Zusätzlich sind technische und organisatorische Maßnahmen unverzichtbar. Dazu gehören unter anderem:

- Datenverschlüsselung, um sensible Informationen vor unbefugtem Zugriff zu schützen.

- Zugriffskontrollen, um sicherzustellen, dass nur autorisierte Personen auf die Daten zugreifen können.

- Regelmäßige Sicherheitsüberprüfungen, um Schwachstellen frühzeitig zu erkennen und zu beheben.

API-Gateways bieten hierbei wertvolle Unterstützung, indem sie den Zugriff auf Daten gezielt steuern und Sicherheitsrichtlinien konsequent umsetzen. Solche Maßnahmen helfen, Risiken wie unbefugte Zugriffe zu reduzieren und gewährleisten die Vertraulichkeit sowie Integrität personenbezogener Daten – ein zentraler Aspekt der DSGVO-Anforderungen.

Wie führst Du regelmäßige Sicherheitsaudits für API-Gateways durch und wie oft sollten diese stattfinden?

Regelmäßige Sicherheitsaudits für API-Gateways

Um die Sicherheit von API-Gateways zu gewährleisten, sind regelmäßige Audits unverzichtbar. Dabei helfen einige bewährte Ansätze, um mögliche Schwachstellen frühzeitig zu erkennen und zu beheben:

- Sicherheitsrichtlinien aktualisieren: Überprüfe regelmäßig, ob Deine Richtlinien den aktuellen Bedrohungen standhalten und passe sie bei Bedarf an.

- Automatisierte Tests einsetzen: Tools zur Schwachstellenanalyse können helfen, potenzielle Risiken schnell aufzudecken und zeitnah Maßnahmen zu ergreifen.

- Aktivitäten überwachen und protokollieren: Eine kontinuierliche Überwachung ermöglicht es, verdächtige Vorgänge sofort zu erkennen und darauf zu reagieren.

- Team schulen: Sorge dafür, dass Dein Team stets über die neuesten Sicherheitsmaßnahmen und potenzielle Gefahren informiert ist.

Es wird empfohlen, Audits mindestens vierteljährlich durchzuführen. Sollten jedoch größere Änderungen anstehen oder neue Bedrohungen auftreten, kann es sinnvoll sein, die Überprüfungen häufiger anzusetzen, um Sicherheitslücken rechtzeitig zu schließen.